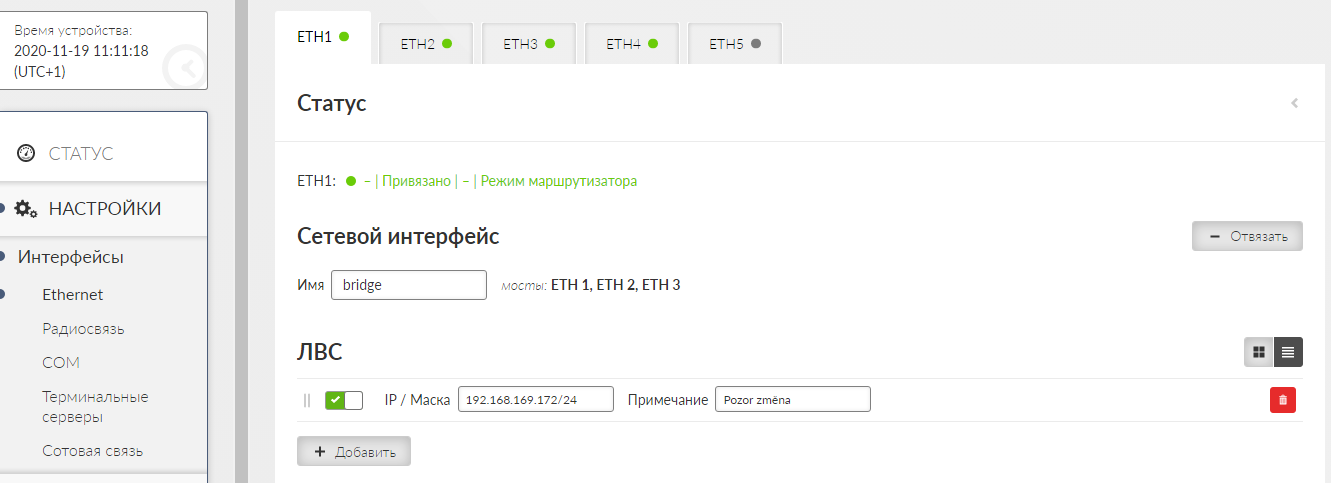

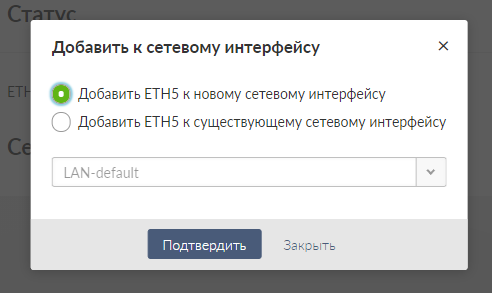

RipEX2 предоставляет 5 физических портов Ethernet: ETH1, ETH2, ETH3, ETH4 и ETH5. Первые 4 порта ETH металлические, 5-й порт — SFP. Имеется возможность определить мост Ethernet — логический сетевой интерфейс — путем соединения вместе нескольких физических портов Ethernet. Все интерфейсы, соединенные по мостовой схеме, разделяют общим трафик.

Сетевой интерфейс (технически — мост Ethernet) идентифицируется по имени. Имя всегда начинается с префикса «LAN-«. Можно определить несколько сетевых интерфейсов. Несколько физических интерфейсов Ethernet можно соединить вмести по мостовой схеме, используя единственный сетевой интерфейс.

Когда устройство работает в режиме моста, сетевой интерфейс по умолчанию объединяет по мостовой схеме не только порты Ethernet, но и радио-интерфейс. Весь Ethernet-трафик, получаемый этими портами Ethernet, направляется на радио-интерфейс и передается по радиоканалу и наоборот.

Когда устройство работает в режиме маршрутизатора, радиоканалы передают только трафик, который направляется на радио-интерфейс согласно правилам маршртуизации.

В настройках радиоблока по умолчанию все порты Ethernet соединены вместе по мостовой схеме. Можно определить новые сетевые интерфейсы, чтобы разделить Ethernet-трафик по отдельным портам. Любой отдельный порт Ethernet можно отделить от существующего сетевого интерфейса и добавить к другому сетевому интерфейсу.

В рамках одного сетевого интерфейса можно определить одну или несколько подсетей Ethernet. Каждая подсеть идентифицируется по своему IP-адресу и маске. Используйте опциональное поле. Позаботьтесь, чтобы сетевая конфигурация была удобна для восприятия человеком.

Включить / Выключить:

включает / выключает

конкретную подсеть Ethernet

IP-адрес:

IP-адрес и маска

конкретной подсети Ethernet (в нотации CIDR). IP-адрес представляет сетевой интерфейс в сети

Ethernet на уровне 3.

Примечание

Опциональное описание подсети Ethernet

| Примечание | |

|---|---|

Настройки VLAN (IEEE 802.1Q) доступны только посредством РАСШИРЕННОГО меню. |

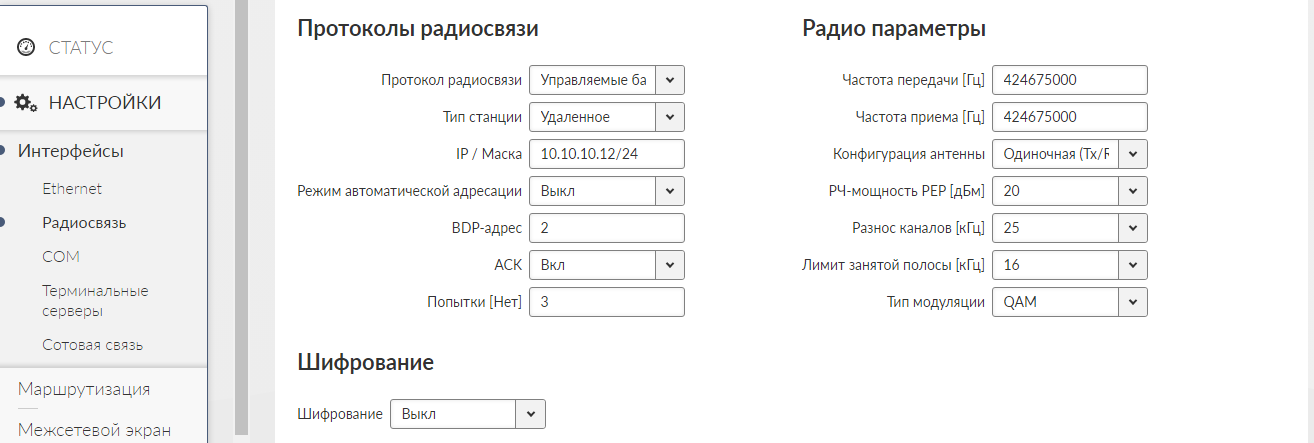

Поведение радио-интерфейса сильно зависит от протокола радиосвязи. Доступны несколько протоколов:

Прозрачный – Это протокол очень простой; нет механизма канального доступа. Подходит для топологии «звезда» с не более чем одним повторителем на пути пакета. Доступен в режиме моста.

Управляемые базой – Оптимизированный для TCP/IP протокол, имеющий детерминистский механизм канального доступа. Подходит для топологии «звезда» с не более чем одним повторителем на пути пакета. Доступен в режиме маршрутизатора.

Параметры радиоканала (такие как частота, выходная мощность и т.д.) общие для всех протоколов. Они описываются ниже в данной главе.

Режим моста с полностью прозрачным протоколом радиосвязи подходит при использовании механизма опроса (запрос-ответ) в сетях со звездообразной топологией, хотя и допускается наличие повторителя(-ей).

Пакет, полученный на любом интерфейсе (соединенным по мостовой схеме с радио-интерфейсом) транслируется на соответствующие интерфейсы всех устройств в пределах сети.

Любое устройство может быть настроено в качестве повторителя. Повторитель пересылает все пакеты, полученные по радиоканалу. В сети внедрены защитные механизмы, предотвращающие зацикливание в радиоканале (например, когда повторитель получает пакет от другого повторителя) и дублирование пакетов, доставленных на пользовательский интерфейс (например, когда RipEX2 получает пакет напрямую, а затем через повторитель).

Прозрачный протокол не решает проблему коллизий в протоколе радиоканала. Однако существует проверка целостности данных по алгоритму CRC, то есть если уж сообщение доставлено, оно на 100% будет без ошибок.

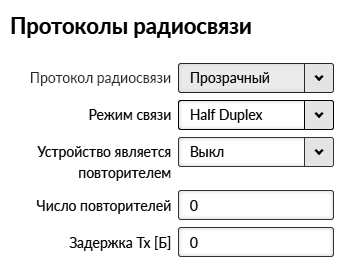

Протокол радиосвязи

Список {Прозрачный, Управляемые базой}, по умолчанию: ПрозрачныйРежим связи

Список {Полудуплексная связь, Полнодуплексная связь}, по умолчанию: Полудуплексная связь

Полнодуплексный режим рассчитан, главным образом, для двухточечной связи. Работа в полнодуплексном режиме невозможна в сетях с повторителями.Блок является повторителем

Список {Вкл, Выкл}, по умолчанию: Выкл

Каждый RipEX2 может работать одновременно как повторитель в дополнение к стандартной работе в режиме моста.Если «Вкл», каждый фрейм, полученный по радиоканалу, передается на соответствующий пользовательский интерфейс (ETH, COM) и снова в радиоканал.

Функциональность моста не затрагивается, то есть только фреймы, получатели которых принадлежат локальной сети, передаются с интерфейса ETH.

В сети можно использовать более одного повторителя. Чтобы устранить риск зацикливания, «Число повторителей» необходимо задать на всех устройствах в сети, включая сами повторители.

Предупреждение: При включении режима повторителя для параметров «Коэффициент модуляции» и «FEC» необходимо установить одни и те же значения во всей сети, чтобы предупредить коллизию фреймов.

Число повторителей

По умолчанию = 0

Если в сети есть повторитель (или несколько), общее число повторителей НЕОБХОДИМО задать на всех устройствах в сети, включая сами повторители. После передачи или приема из радиоканала дальнейшая передача (с этого RipEX2) блокируется на рассчитанный период времени, чтобы предупредить коллизию с фреймом, переданным повторителем. Более того, запоминается (на время) копия каждого фрейма, переданного или полученного из радиоканала. Всякий раз, когда приходит копия сохраненного фрейма, он сбрасывается во избежание возможного зацикливания. Эти меры не применяются, когда «Коэффициент модуляции» = 0, то есть в сети нет повторителей.Задержка Tx [Б]

Этот параметр следует использовать, когда все подстанции (RTU) отвечают на широковещательный запрос с ведущей станции. В таким случае происходили бы массовые коллизии, поскольку все подстанции (RTU) отвечали бы почти в одно и то же время. Чтобы предупредить такую ситуацию, необходимо выставить задержку TX индивидуально на каждом ведомом RipEX2. При этом необходимо учесть длину ответного фрейма, длину служебного сигнала и коэффициент модуляции.

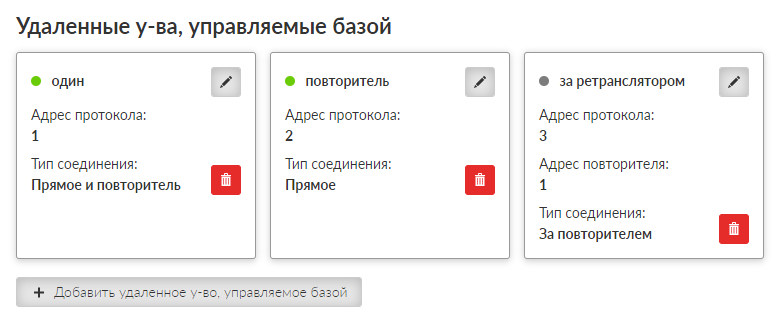

Режим маршрутизатора с протоколом, управляемым базой (BDP), подходит для сетей со звездообразной топологией с до 256 удаленных устройств под управлением базовой станции. Каждое удаленное устройство может работать в качестве повторителя для одного или более дополнительных повторителей. Этот протокол оптимизирован для трафика TCP/IP и/или ‘скрытых’ удаленных устройств в сетях «report-by-exception», в которых каждое удаленное устройство не слышится другими и/или используются различные частоты для приема и передачи.

Весь трафик по радиоканалу управляется базовой станцией. Доступ к радиоканалу предоставляется детерминированным алгоритмом, что обеспечивает работу без коллизий независимо от сетевой нагрузки. Равномерное распределение пропускной способности канала между всеми удаленными устройствами ведет к стабильному время отклика с минимальным джиттером в сети.

Подтверждение фреймов, ретрансляции и проверка CRC гарантируют доставку и целостность данных даже в жестких условиях интерференции на радиоканале.

| Примечание | |

|---|---|

Нет необходимости задавать какие-либо маршруты в таблицах маршрутизации для удаленных станций, находящихся за повторителем. Переадресация фреймов от базовой станции через повторитель в любом направлении прозрачно обслуживается протоколом, управляемым базой. |

| Примечание | |

|---|---|

Когда требуется связь между удаленными станциями, соответствующие маршруты посредством базовой станции необходимо задать в таблицах маршрутизации на удаленных станциях. |

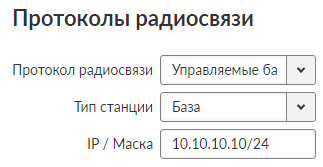

Тип станции

Список {База, Удаленное}, по умолчанию: База

БазаПри использовании протокола, управляемого базой, должна быть только одна базовая станция в пределах одной зоны радиопокрытия.

Адрес BDP (от), Адрес BDP (до)

Адрес протокола [0 — 255] является уникальным адресом, назначаемым каждой удаленной станции, и используется только протоколом, управляемым станцией. Он задается в настройках радиосвязи удаленной станции. По умолчанию назначается и рекомендуется назначать адрес протокола равным последнему байту IP радио-интерфейса (тогда режим адреса протокола в удаленном устройстве устанавливается на автоматический). Если требуется назначить конкретный адрес, введите одно и то же число в оба поля. Если требуется назначить интервал адресов, введите в оба поля необходимые граничные значения.Тип модуляции

Список {2CPFSK, 4CPFSK, DPSK, pi/4DQPSK, D8PSK, 16DEQAM, 64QAM, 256QAM}, по умолчанию: 2CPFSKFEC

Список {Выкл, 2/3, 3/4, 5/6}, по умолчанию: ВыклACK

Список {Вкл, Выкл}, по умолчанию: ВклПопытки

Установленное значение используется в одном направлении: от базовой к удаленной станции (обратное направление — от удаленной к базовой станции — настраивается в настройках радиосвязи удаленной станции). Если удаленная станция находится за повторителем, установленное значение используется для обоих транзитных участков: «базовая станция — повторитель» и «повторитель — базовая станция».Попытки CTS

По умолчанию = 3 [0=Выкл. 15=Макс.]

Основываясь на сложном внутреннем алгоритме, базовая станция посылает пакет CTS (можно передавать), который разрешает удаленной станции передавать данные. Если удаленная станция напрямую соединена с базовой станцией (не за повторителем), и базовая станция не получает фрейм от удаленной станции, базовая станция повторяет разрешение на передачу.Соединение

Список {Прямое, Прямое и повторитель, За повторителем}, по умолчанию: Прямое

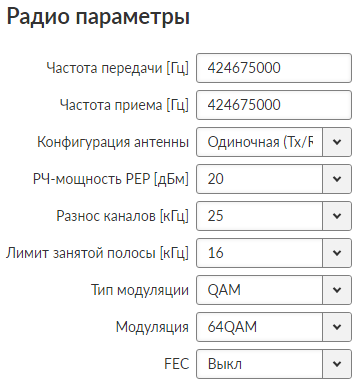

Частота передачи

Частота передачи в Гц. Шаг 5 кГц (для 25 кГц разноса каналов) или 6,25 кГц (для 12,5 или 6,25 кГц разноса каналов).

Введенное значение должно попасть в частотный диапазон настройки изделия:

RipEX2-1A: 135-175 МГц

RipEX2-3B: 335-400 МГц

RipEX2-4A: 400-470 МГцЧастота приема

Частота приема, тот же самый формат и те же самые правила, что и для частоты передачи.Конфигурация антенны

Список {Одиночная (Tx/Rx); Двойная (Rx, Tx/Rx)}, по умолчанию: Двойная (Rx, Tx/Rx)

За дополнительными сведениями см. раздел АнтеннаРЧ-мощность PEP

Установка радиочастотной мощности в дБм (PEP) для максимальной мощности отдельных модуляций; взаимосвязь между PEP и RMS см. Раздел 6.1.2.2, «Управляемые базой протокол (режим маршрутизатора)» данного руководстваРазнос каналов [кГц]

Список {возможные значения}, по умолчанию: 25 кГцЛимит занятой полосы [кГц]

Список {возможные значения}, по умолчанию: 25 кГц

Занимаемая полоса пропускания ограничена предоставленным радиоканалом. Стандарты, поддерживаемые при использовании индивидуальных лимитов занимаемой полосы приведены в Раздел 8.1, « Подробные параметры радиоканала» данного руководства.Тип модуляции

Список {FSK, QAM}, по умолчанию: FSK

FSKПодходит для трудных условий – длинные транзитные участки, нет прямой видимости, шум/интерференция в радиоканале…

![[Примечание]](/images/radost/images/icons/note.png)

Примечание FSK принадлежит семейству нелинейных модуляций с частотной манипуляцией с непрерывной фазой. В сравнении с QAM (линейные модуляции) FSK характеризуется более узкой полосой пропускания, более низкой скоростью модуляции и более высокой чувствительностью. В результате системное усиление выше, энергетическая эффективность выше, но спектральная эффективность ниже.

QAM

Подходит для нормальных условий, предоставляя более высокую пропускную способность.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание QAM принадлежит семейству линейных модуляций с фазовой манипуляцией. В сравнении с FSK (нелинейные модуляции) QAM характеризуется более широкой полосой пропускания. Спектральная эффективность выше, энергетическая эффективность ниже и системное усиление обычно ниже.

Модуляция

Модуляции FSK:

Список {2CPFSK, 4CPFSK}, по умолчанию: 2CPFSKМодуляции QAM:

Список {DPSK, pi/4DQPSK, D8PSK, 16DEQAM, 64QAM, 256QAM}, по умолчанию: DPSK

FEC

Список {2/3, 3/4, 5/6, Выкл}, по умолчанию: Выкл

Использование FEC (прямое исправление ошибок) – очень эффективный способ противодействия искажениям в радиоканале. Собственно, отправитель вводит в свои сообщения некоторую избыточную информацию. Эта избыточная информация позволяет получателю обнаруживать и исправлять ошибки; используется кодирование Треллис с декодером Витерби. Это улучшение достигается ценой скорости передачи. Чем меньше отношение FEC, тем лучше возможность исправления ошибок, но и ниже скорость передачи. Скорость передачи = Коэффициент модуляции x отношение FEC.

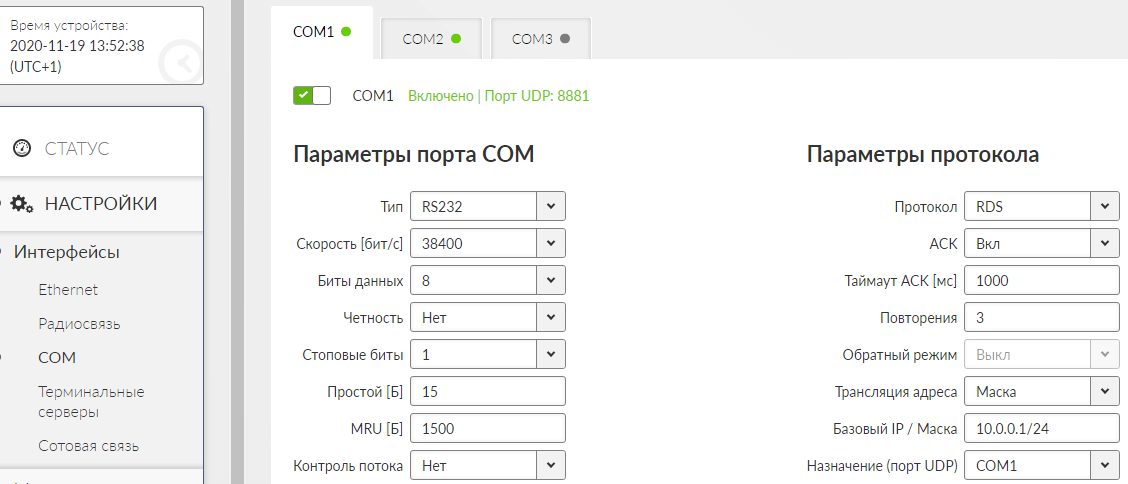

Данные, входящие на устройство RipEX2 с COM-порта, принимаются модулем протоколов. Модуль протоколов ведет себя по-разному в зависимости от выбранного протокола. В случае прозрачного протокола (доступного только в режиме моста), данные прозрачно передаются в сеть RipEX2 и отправляются через все COM-порты с выбранным прозрачным протоколом. Если выбран любой другой протокол, входящий фрейм из COM-порта обрабатывается модулем протоколов, транслируется в фрейм UDP, переадресуется на модуль маршрутизатора RipEX2 и дальше обрабатывается согласно правилам маршрутизации. Такие фреймы UDP, полученные устройством RipEX2 из сети RipEX2 (на основе IP-адреса и UDP-порта модуля протоколов) переводятся в исходный формат фрейма (модулем протоколов) и передаются через COM-порт.

Когда установлена плата расширения «C», доступны два дополнительных COM-порта (RS232). Их настройки аналогичны настройками порта COM1.

Меню поделено на две части:

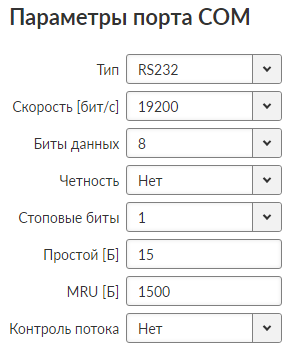

Настройки «Скорость», «Биты данных», «Четность» и «Стоповые биты» COM-порта должны совпадать с соответствующими настройками подсоединенного устройства.

Тип

Список {возможные значения}, по умолчанию = RS232

COM-порт можно настроить как RS232 или RS485.Скорость [бит/с]

Список {стандартный ряд скоростей от 300 до 1152000 б/с}, по умолчанию = 19200.

Выберите скорость из списка: доступны скорости от 300 до 1152000 б/с.

В последовательных портах используется двухуровневая (двоичная) сигнализация, так что скорость в битах в секунду совпадает с символьной скоростью в бодах.Биты данных

Список {8, 7}, по умолчанию = 8

Число бит данных в каждом символе.Четность

Список: {Нет, Нечетное, Четное}, по умолчанию = Нет

Википедия: Контроль четности – это метод обнаружения ошибок при передаче. Когда контроль четности используется на последовательном порте, дополнительный бит данных посылается с каждым символом данных; этот бит принимает такое значение, чтобы число битов со значением «1» в каждом символе, включая бит четности, всегда было нечетным или четным. Если байт принят с неправильным числом битов со значением «1», это означает, что он передан с ошибкой. Однако контроль четности обходится при наличии четного числа ошибок при передаче.Стоповые биты

Список: {возможные значения}, по умолчанию = 1

Википедия: Стоповые биты посылаются в конце передачи каждого символа, что позволяет принимающему оборудованию обнаружить конец символа и синхронизироваться с потоком символов.Простой [Б]

По умолчанию = 5 [0 – 2000]

Этот параметр определяется максимальную паузу (в байтах) при приеме потока данных. Если пауза превышает заданное значение, канал считается простаивающим, полученный фрейм закрывается и передается в сеть.MRU [Б]

По умолчанию = 1600 [1 – 1600]

MRU (максимальный получаемый блок) – входящий фрейм закрывается при достижении этого размера, даже если продолжается поток байт. Как следствие, непрерывный поток данных, приходящих на COM-порт, порождает последовательность фреймов размера MRU, отправляемых по сети.![[Примечание]](/images/radost/images/icons/note.png)

Примечание 1. Для передачи очень длинных фреймов (>800 Б) требуются хорошие условия связи на радиоканале, а вероятность коллизий быстро нарастает с увеличением длины фрейма. Так что если ваше приложение может работать с меньшим MRU, рекомендуется использовать величины в диапазоне 200 – 400 байт.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание 2. Параметр MRU и параметр MTU в настройках радиоканала не зависят друг от друга, однако величина MTU должна быть не меньше MRU.

Контроль потока

Список: {Нет, RTS/CTS}, по умолчанию = Нет

Можно включить аппаратный контроль потока RTS/CTS (запрос на передачу/разрешение на передачу) между оконечным оборудованием (DTE) и RipEX2 (DCE — коммуникационное оборудование), чтобы приостанавливать и возобновлять передачу данных. Если приемный буфер (RX) устройства RipEX2 полон, ответный фрейм CTS не посылается.![[Примечание]](/images/radost/images/icons/note.png)

Примечание Для контроля потока RTS/CTS требуется 5-проводное соединение с COM-портом.

Каждый протокол SCADA, используемый на последовательном интерфейсе, более или менее уникален. Модуль протоколов COM-порта выполняет преобразование в стандартные датаграммы UDP для передачи по радиосети RipEX2.

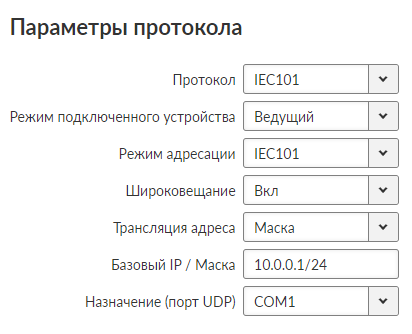

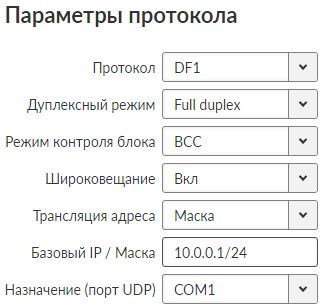

Протокол

Список: {Нет, Прозрачный, Асинх. канал, DNP3, DF1, IEC101}, по умолчанию = Нет

Прозрачный протокол можно использовать, только когда устройство работает в режиме моста. Весь трафик прозрачно передается по мостовой схеме в сеть RipEX2.

Широковещание

Список: {Вкл, Выкл}, по умолчанию = Вкл

Некоторые ведущие устройства SCADA отправляют широковещательные сообщения всем ведомым устройствам. В приложениях SCADA обычно используется конкретный адрес для таких сообщений. RipEX2 (модуль протоколов) преобразует такое сообщение в широковещательный IP-пакет и передает его на все устройства RipEX2, соответствующие всем устройствам SCADA в сети.

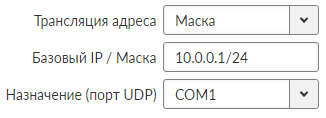

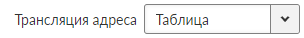

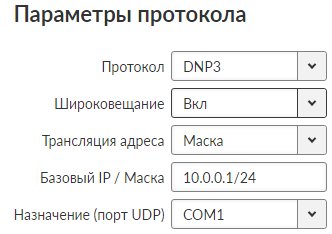

Трансляция адреса

Список: {Маска, Таблица}, по умолчанию = Маска

Адрес протокола SCADA транслируется в IP-адрес либо с помощью маски (общее правило для всех адресов) или таблицы (специфическое правило для каждого адреса).

Маска

![[Примечание]](/images/radost/images/icons/note.png)

Примечание – Все используемые IP-адреса должны находиться в пределах одной и той же подсети, определяемой этой маской

– Один и то же порт UDP используется для всех устройств SCADA, что ведет к следующим ограничениям:

– Устройства SCADA на всех площадках должны быть соединены с одним и тем же интерфейсом.

– Только одно устройство SCADA можно соединить с одним COM-портом, даже если используется интерфейс RS485.

Базовый IP/Маска

Часть базового IP-адреса, определенного этой маской, замещается «адресом протокола». Адрес протокола SCADA обычно имеет длину в 1 байт, так что чаще всего используется 24-битная маска (255.255.255.0).

UDP-порт назначения

Список {Вручную, COM1 .. COM3, TS1 .. TS5}, по умолчанию = COM1

Один и тоже порт UDP используется для всех назначений. Этот порт UDP используется как UDP-порт назначения в датаграмме UDP, в которую инкапсулируется пакет последовательного SCADA, полученный из COM. Можно использовать порты UDP по умолчанию для COM или терминальных серверов, либо порт UDP можно задать вручную. Если IP-адрес назначения принадлежит RipEX2 и порт UDP не назначен для COM или терминального сервера либо для любого другого специального программного модуля, работающего в назначении RipEX2, то пакет отбрасывается.

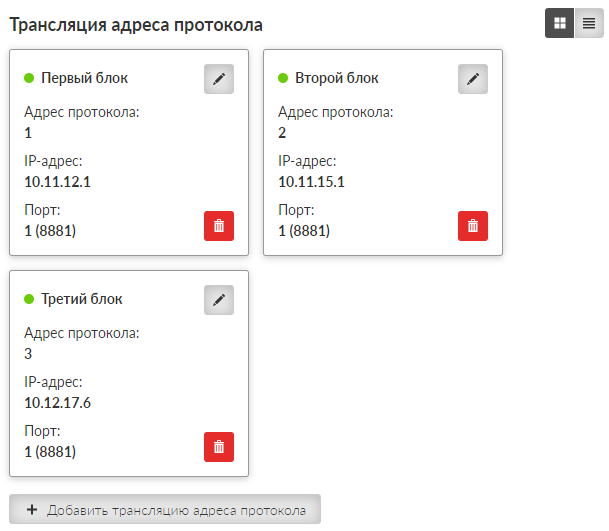

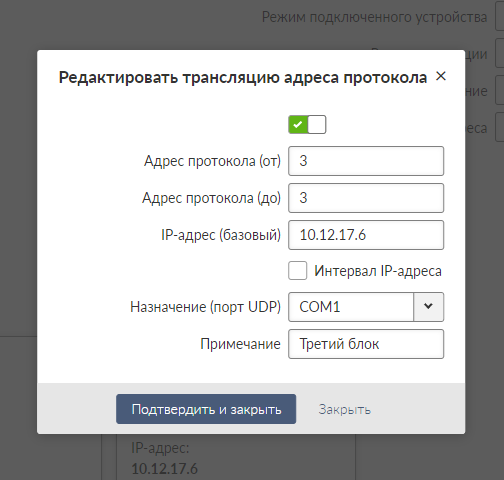

Таблица

В таблице определяется трансляция адресов. Нет никаких ограничений, как те, что применяются при трансляции с помощью маски. Если есть несколько устройств SCADA, соединенных посредством интерфейса RS485, их «адреса протокола» транслируются в один и ту же пару из IP-адреса и порта UDP.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание В целях удобства вы можете добавить примечание со своими комментариями (UTF8 поддерживается) к каждому адресу.

Адрес протокола (от)

Это адрес, используемый протоколом SCADA.

Длина адреса протокола обычно составляет 1 байт. Некоторые протоколы, например DNP3, используют адреса длиной 2 байта.

Адрес протокола (до)

Несколько последовательных адресов SCADA будут транслироваться по одному правилу.

IP-адрес (базовый)

IP-адрес, в который будет транслироваться адрес протокола. Этот IP-адрес используется как IP-адрес назначения в датаграмме UDP, в которую инкапсулируется пакет последовательного SCADA, полученный из COM. Когда используется несколько адресов, этот адрес будет первым IP-адресом, следующий будет иметь +1 и т.д

Назначение (порт UDP)

{ВРУЧНУЮ, COM1 .. COM3, TS1 .. TS5}, по умолчанию = COM1

Этот номер порта UDP используется как UDP-порт назначения в датаграмме UDP, в которую инкапсулируется пакет последовательного SCADA, полученный из COM. Различные UDP-порты назначения могут использоваться в различных правилах.

При выборе варианта протокола «Нет» выключается COM-порт. Все входящие данные будут отбрасываться, никакие данные не будут отправлены на интерфейс COM.

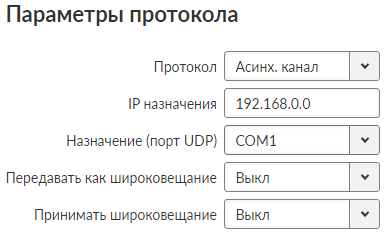

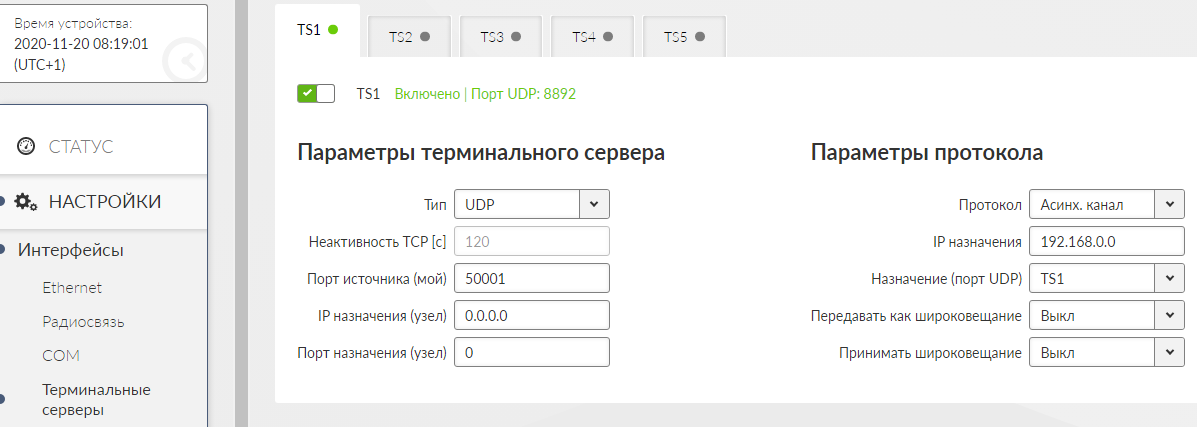

При выборе варианта «Асинх. канал» создает асинхронный канал между двумя COM-портами на разных устройствах RipEX2. Фреймы, полученные из COM-порта или терминального сервера, отправляются без какой-либо обработки прозрачно в радиоканал на заданный IP-адрес назначения и порт UDP. Фреймы, полученные из радиоканала, отправляются на COM-порт или терминальный сервер согласно параметру «Назначение (порт UDP)».

IP назначения

Это IP-адрес назначения RipEX2: либо интерфейс ETH, либо радио-интерфейс.

Передавать как широковещание

Список: {Вкл, Выкл}, по умолчанию = Выкл

Позволяет передавать пакеты, приходящие из COM-порта, как широковещательные.

Принимать широковещание

Список: {Вкл, Выкл}, по умолчанию = Выкл

Вкл: Широковещательные пакеты из радиоканала будут отправляться в COM-порт.

Выкл: Только одноадресные пакеты будут отправляться в COM-порт.

Каждый фрейм в протоколе DNP3 содержит адреса источника и назначения в своем заголовке, так что нет разницы между ведущими и ведомым устройство в плане конфигурации RipEX2. DNP3 позволяет проводить опрос «ведущий-ведомый», а также спонтанные сообщения от удаленных устройств.

Следует задать общие параметры (например, трансляцию адресов).

Широковещание

Список: {Вкл, Выкл}, по умолчанию = Вкл

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Нет возможности задать широковещательный адрес, так как широковещательные сообщения DNP3 всегда имеют адрес в диапазоне 0xFFFD — 0xFFFF. Как следствие, когда широковещание включено, пакеты с этими назначениями всегда трактуются как широковещательные.

Каждый фрейм в протоколе Allen-Bradley DF1 содержит адреса источника и назначения в своем заголовке, так что нет разницы между ведущими и ведомым устройство в полнодуплексном режиме в плане конфигурации RipEX2.

Режим подключенной службы

Список {Ведущий, Ведомый}, по умолчанию = Ведомый

Приложение SCADA следует схеме «ведущий-ведомый», где структура сообщения разная для ведущих и ведомых устройств SCADA. Из-за этого необходимо указывать, какого типа устройство SCADA подключено к RipEX2.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Для подключенного ведущего устройства SCADA установите «Ведущий», для подключенного ведомого устройства SCADA установите «Ведомый».

Режим контроля блока

Список: {BCC, CRC}, по умолчанию = BCC

Согласно спецификации DF1, можно использовать BCC или CRC для режима контроля блоков (проверки целостности данных).

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Согласно спецификации DF1, пакеты для адреса назначения 0xFF считаются широковещательными. Как следствие, когда широковещание включено, пакеты с этим назначением всегда трактуются как широковещательные.

Вообще говоря, терминальный сервер (его также называют последовательным сервером) дает возможность подключать устройства с последовательным интерфейсом к RipEX2 через локальную сеть. Это виртуальная замена устройств, используемых как конвертеры с последовательного интерфейса на TCP (UDP).

В некоторых специальных случаях терминальный сервер может также использоваться для снижения сетевой нагрузки от приложений, использующих TCP. Сеанс TCP может быть локально завершен на терминальном сервере в RipEX2, пользовательские данные извлечены из сообщений TCP и обработаны так, как если бы они приходили из COM-порта. Когда данные достигают назначения RipEX2, они могут быть переданы на RTU либо через последовательный интерфейс, либо через TCP (UDP), снова используя терминальный сервер.

Можно настроить до 5 терминальных серверов. Каждый из них может быть типа TCP или UDP, Неактивность TCP — это время ожидания в секундах, в течение которого TCP-сокет в RipEX2 поддерживается активным после последнего приема или передачи данных. В качестве IP-адреса источника терминального сервера будет использоваться IP-адрес ETH-интерфейса RipEX2 (Локальный предпочитаемый адрес источника, если существует, см. Раздел 6.2.1, «Статическая маршрутизация»), Порт источника (мой) может быть установлен по требованию. Значения IP назначения (узел) и Порт назначения (узел) относятся к локально подключенному приложению (например, интерфейс виртуального сервера). В некоторых случаях приложения динамически меняют IP-порт с каждой датаграммой. В таком случайте задайте Порт назначения=0. Тогда RipEX2 будет отправлять ответы на тот порт, с которого был получен последний ответ. Эта возможность позволяет расширить число одновременно открытых соединений TCP между RipEX2 и локально подключенным приложением до 10 на каждом терминальном сервере. Протокол следует тем же принципам, что и протокол на COM-интерфейсе.

| Примечание | |

|---|---|

Максимальная длина пользовательских данных в одной датаграмме, обрабатываемой терминальным сервером, составляет 8192 байта. |

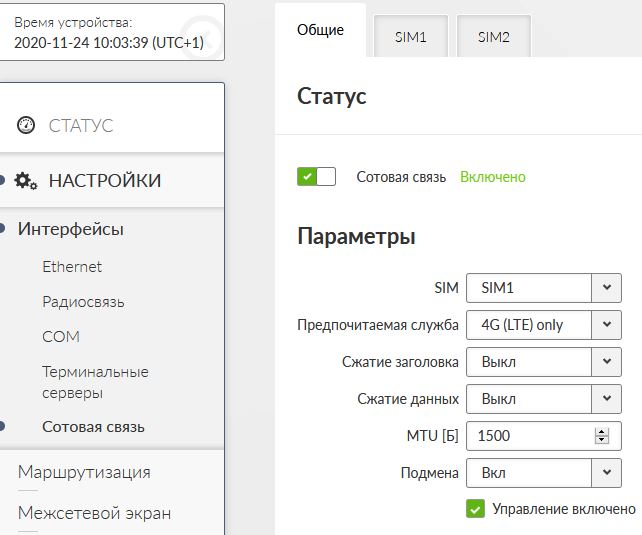

RipEX2 опционально предоставляет сотовый интерфейс WWAN, используя встроенный модуль сотовой связи. Доступны две SIM-карты, из которых может быть одновременно активна только одна.

Всегда должно быть задано имя точки доступа (APN), а для остальных параметров можно оставить их значения по умолчанию.

Включить/Выключить:

Включает/выключает сотовую связь WWAN. Когда выключено, на модуль сотовой связи не подается питание.

SIM

Список {SIM1; SIM2}, по умолчанию = SIM1

Выбор активной SIM-карты.

Предпочитаемая служба

Список {сначала 2G (GSM); только 2G (GSM); сначала 3G (UMTS); только 3G (UMTS); только 2G/3G (GSM/UMTS); сначала 4G (LTE); только 4G (LTE); только 3G/4G (UMTS/LTE)}, по умолчанию = сначала 4G (LTE)

Устанавливает предпочтения и/или разрешения для стандартов сотовой связи.

Сжатие заголовка

Список {Вкл, Выкл}, по умолчанию = Выкл

Включает/выключает сжатие IP-заголовков трафика пользовательских данных. Не используется с 4G.

Сжатие данных

Список {Вкл, Выкл}, по умолчанию = Выкл

Включает/выключает сжатие данных трафика пользовательских данных. Не используется с 4G.

MTU [Б]

Число {70 -1500}, по умолчанию = 1500

MTU исходящих пакетов.

Подмена

Список {Вкл, Выкл}, по умолчанию: Вкл

Включает/выключает SNAT (подмену) для пакетов, исходящих на интерфейс WWAN.

Когда этот параметр включен, адрес источника пакетов, исходящих посредством сотового интерфейса WWAN, заменяется на адрес, назначенный этому интерфейсу. Обратные пакеты будут правильно направляться на этот интерфейс.

Управление включено

Включает/выключает доступ к управлению устройством посредством сотового интерфейса WWAN.

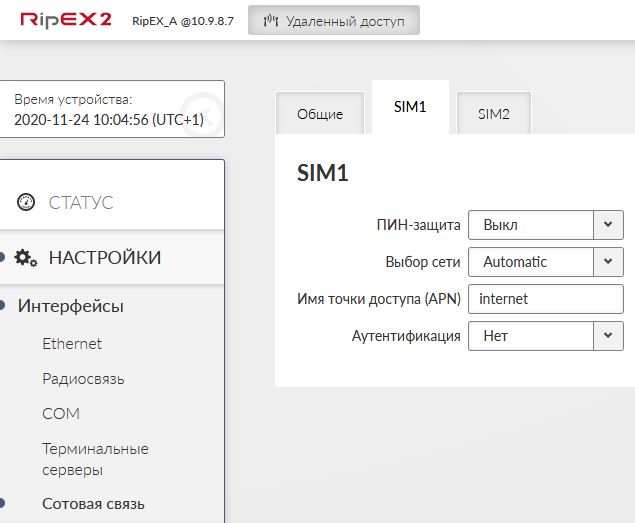

На вкладках SIM1 и SIM2 содержатся одни и те же настройки для SIM1 и SIM2, соответственно.

ПИН-защита

Список {Вкл, Выкл}, по умолчанию = Выкл

Включает/выключает защиту SIM-модуля ПИН-кодом. Этот параметр нужно включить, если требуется защита ПИН-кодом. Параметр игнорируется, если SIM-карта не требует ПИН-кода.

ПИН-код

Число {0000 – 9999}, по умолчанию = 0000

ПИН-код используется, только если ПИН-защита включена, и для SIM-модуля требуется ПИН-код.

Выбор сети

Список {Автоматически; Предпочтительно вручную; Только вручную; Только домашняя}, по умолчанию = Автоматически

Определяет предпочтения выбора сети:

Автоматически– сеть выбирается автоматически.

Предпочтительно вручную – предпочитается выбор сети согласно параметру Идентификация зоны местонахождения (LAI). Когда предпочитаемая сеть недоступна, выбирается другая сеть.

Только вручную – может использоваться только сеть в соответствии с LAI.

Только домашняя – может использоваться только домашняя сеть (если SIM-карта поддерживает чтение PLMN).

Идентификация зоны местонахождения (LAI)

Число {00000 – 999999}, по умолчанию = 00000

Идентификационный номер наземной сети мобильной связи общего пользования (PLMN).

Имя точки доступа (APN)

Строка {до 99 символов}, по умолчанию = <пусто>

Имя точки доступа для доступа к сотовой сети.

Аутентификация

Список {Нет; PAP (устаревшая); CHAP}, по умолчанию = Нет

Нет – не требуется аутентификация для доступа к точке доступа.

PAP (устаревшая) – аутентификация по протоколу PAP (протокол аутентификации по паролю). Мы рекомендуем использовать этот вариант из-за проблем, связанных с безопасностью (этот вариант предоставляется только для совместимости с устаревшими системами). Требуются имя пользователя и пароль.

CHAP – аутентификация по протоколу CHAP (протокол аутентификации по запросу при установлении связи). Требуются имя пользователя и пароль.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Режим маршрутизации «WWAN (AUX)» добавлен к определению правил статической маршрутизации. Когда выбран этот режим, параметр маршрутизации шлюза игнорируется. Вместо этого пакет пересылается на сотовый интерфейс (WWAN).

Правила маршрутизации добавляются/удаляются автоматически, когда открывается/закрывается сотовый интерфейс (WWAN).

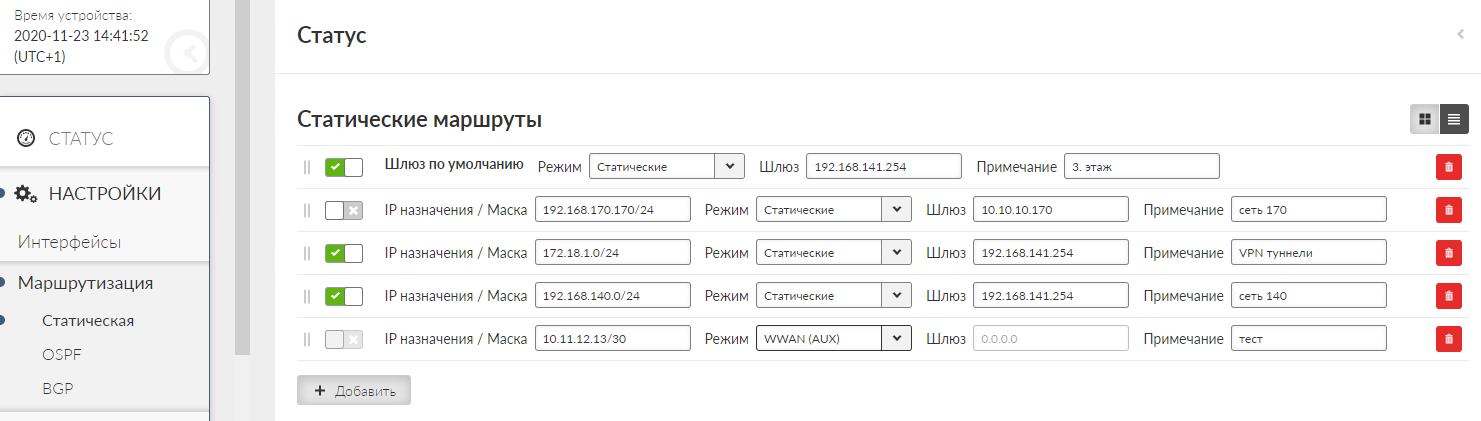

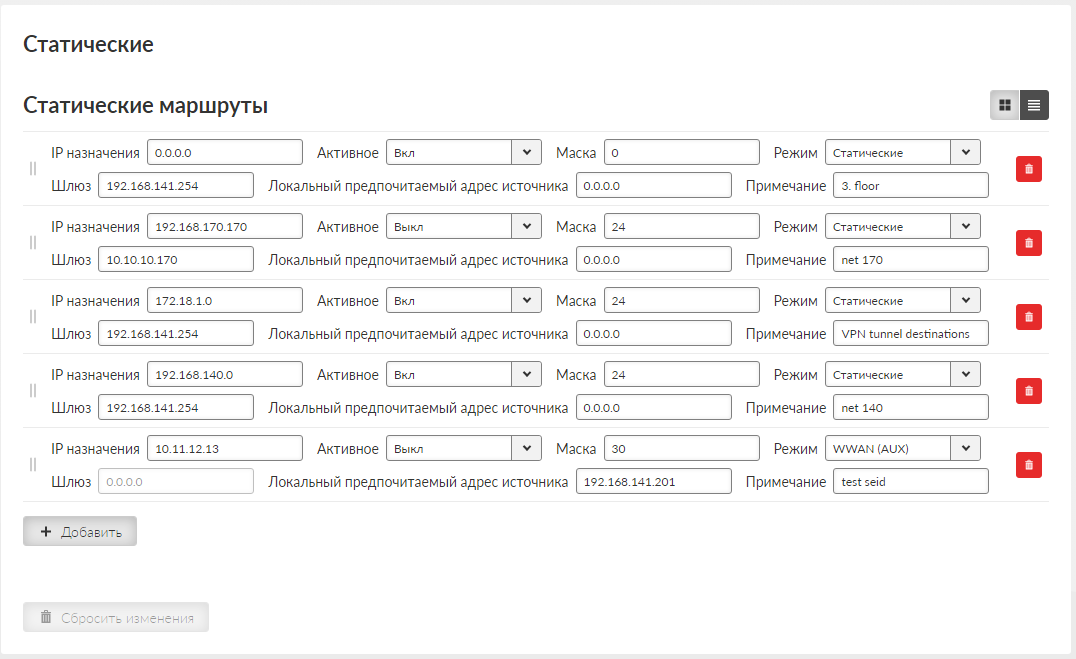

Маршрутизатор RipEX поддерживает как статическую, так и динамическую IP-маршрутизацию.

Статическая маршрутизация основана на фиксированном — статическом — определении таблиц маршрутизации. Динамическая маршрутизация основана на автоматическом создании и обновлении таблиц маршрутизации. Для этого используются различные методы и протоколы. Стандартные протоколы маршрутизации OSPF и BGP доступны в сетях RipEX.

RipEX2 работает как стандартный IP-роутер с несколькими независимыми интерфейсами: радио-интерфейс, сетевые интерфейсы (физические интерфейсы Ethernet, соединенные по мостовой схеме), COM-порты, терминальные серверы, опциональный интерфейс сотовой связи и т.д. Каждый интерфейс имеет собственный IP-адрес и маски. Все IP-пакеты обрабатываются согласно таблице маршрутизации.

На сетевом интерфейсе можно определить неограниченное количество подсетей. Они маршрутизируются независимо.

COM-порты трактуются стандартным образом как устройства маршрутизации, сообщения можно доставлять им в качестве UDP-датаграмм с выбранными номерами UDP-портов. IP-адресом назначения COM-порта является либо IP сетевого интерфейса (интерфейса Ethernet, соединенного по мостовой схеме), либо IP радио-интерфейса. IP-адресом источника исходящих из COM-портов пакетов считается IP-адрес интерфейса (либо радио-, либо сетевого интерфейса), через который был отправлен пакет. Адрес источника также может быть приписан параметру Локальный предпочитаемый адрес источника — см. описание ниже. Исходящий интерфейс определяется в таблице маршрутизации согласно IP-адресу назначения.

Схема IP-адресации может быть выбрана произвольно, применяются только ограничения 127.0.0.0/8 и 192.0.2.233/30 и 192.0.2.228/30. Также может статься, что последующие адреса из подсети 192.0.2.0/24 согласно RFC5737 могут быть зарезервированы для внутреннего использования в будущем.

Активное {Вкл/Выкл}

Включает/выключает правило

IP/Маска назначения

Каждый IP-пакет, полученный RipEX2 через любой интерфейс (радио, ETH, COM, …), получает IP-адрес назначения. RipEX2 (маршрутизатор) направляет полученный пакет либо напрямую на IP-адрес назначения, либо на соответствующий шлюз согласно таблице маршрутизации. Любой шлюз должен быть в пределах сети, определенным IP и маской одного из интерфейсов, а иначе пакет сбрасывается.

Каждый элемент в таблице маршрутизации определяет шлюз (маршрут, следующий переход) для сети (группа адресов), определенной IP и маской назначения. Когда шлюз для соответствующего IP-адреса назначения не найден в таблице маршрутизации, пакет направляется в шлюз по умолчанию, а если шлюз по умолчанию (0.0.0.0/0) не определен, пакет сбрасывается.

Сетевой адрес (назначение и маска) записывается в формате CIDR, например 10.11.12.13/24.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Сети, определенные по IP и маске для радио-интерфейса и прочих интерфейсов, не должны перекрываться.

Режим {Статические}

Используется для правил статической IP-маршрутизации. Если следующий переход в конкретном маршруте происходит по радиоканалу, IP радио-интерфейса используется в качестве шлюза. Если используется протокол, управляемый базой, и удаленное устройство назначения находится за повторителем, IP радио-интерфейса удаленного устройства назначения используется в качестве шлюза (не адрес повторителя).

Имя: В целях удобства вы можете добавить имя со своими комментариями до 16 символов (UTF8 поддерживается) к каждому маршруту.

Меню РАСШИРЕННЫЙ/Маршрутизация/Статическая позволяет задать дополнительный параметр:

Локальный предпочитаемый адрес источника: (Routing_LocalUseSrcAddr) Локальный IP-адрес, используемый в качестве адреса источника для пакетов, порожденных в локальном устройстве RipEX2 согласно этому правилу маршрутизации. Например, это могут быть пакеты, исходящие из COM-порта или терминального сервера. Если задан адрес 0.0.0.0, он не считается активным. IP-адрес должен принадлежать одному из следующих интерфейсов: радио-интерфейс, сетевые интерфейсы.

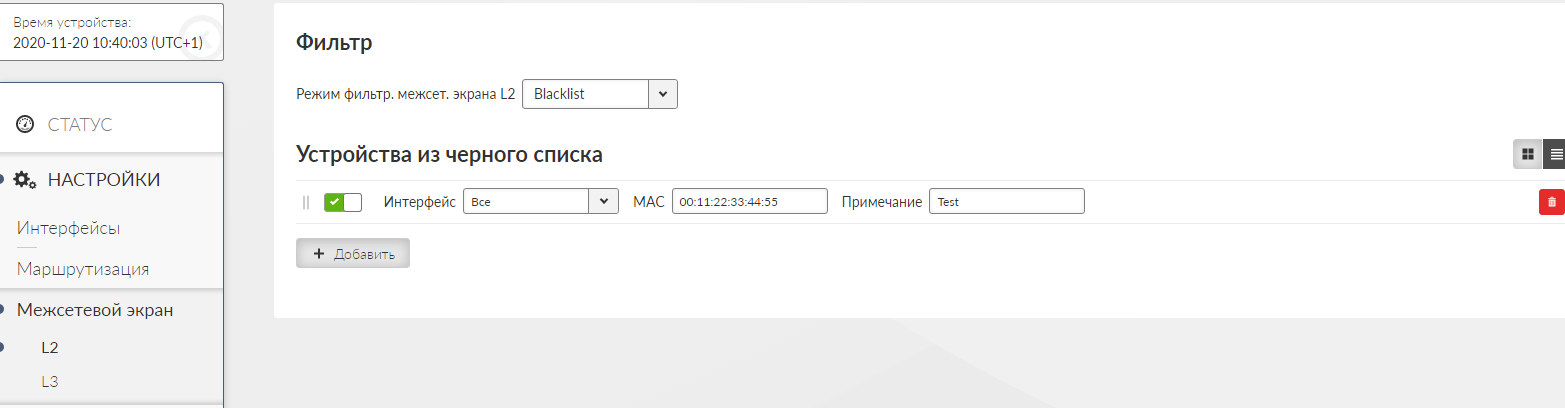

Режим фильтрации список {Черный список, Белый список}, по умолчанию: Черный список

Черный список

Блокируются MAC-адреса, перечисленные в таблице, то есть отвергаются пакеты, приходящие с/на них. Трафик с/на других MAC-адресов разрешается.

Белый список

Разрешаются только MAC-адреса, перечисленные в таблице, то есть разрешаются только пакеты, приходящие с/на них. Трафик с/на других MAC-адресов блокируется.

Активный список {Выкл, Вкл}, по умолчанию: Вкл

В случае «Вкл», межсетевой экран Linux 2-го уровня активирован:

Интерфейс список {Все, ETH1..ETH5}, по умолчанию: Все

MAC MAC-адрес IPv4

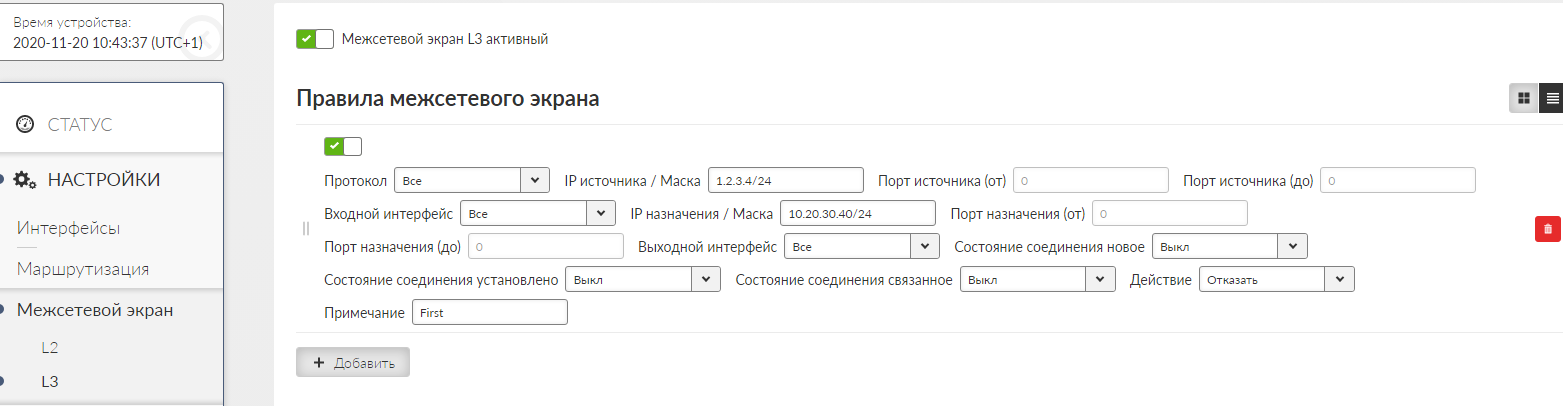

Межсетевой экран L3 активный включает/выключает межсетевой экран 3-го уровня; По умолчанию: Выкл.

Правила каждого отдельного межсетевого экрана описываются следующими параметрами:

Протокол

Список {Все, ICMP, UDP, TCP, GRE, ESP, Другой}; по умолчанию: Все

IP/Маска источника IP-адрес и маска источника.

Правило с более узкой маской имеет более высоким приоритет. Порядок правил не влияет на приоритет.

Порт источника (от) и (до) — интервал портов источника

Входной интерфейс список {Все, Радио, Все ETH, ETH1..ETH5, Другой}, по умолчанию: Все

Действие список {Отказать, Разрешить}, по умолчанию: Отказать

IP/Маска назначения

Порт назначения (от) и (до) — интервал портов назначения

Выходной интерфейс список {Все, Радио, Все ETH, Другой}, по умолчанию: Все

Состояние соединения новое список {Выкл, Вкл}, по умолчанию: Выкл — активно только для протокола TCP

Связано с первым пакетом при открытии соединения TCP (запрос от TCP-клиента к TCP-серверу открыть новое соединение TCP). Используется, например, для разрешения открыть TCP только из сети RipEX2 вовне.

Состояние соединения установлено список {Выкл, Вкл}, по умолчанию: Выкл — активно только для протокола TCP

Относится к уже установленному соединению TCP. Используется, например, для разрешения получать ответы для соединений TCP, созданных из сети RipEX2 вовне.

Состояние соединения связанное список {Выкл, Вкл}, по умолчанию: Выкл — активно только для протокола TCP

Соединение, связанное с «установленным» соединением. Например, FTP обычно использует 2 соединения TCP управления и данных, где соединение для передачи данных создается динамически с использованием динамических портов.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Настройки межсетевого экрана L2/L3 не влияют на локальный доступ ETH, например, настройки никогда не отказывают в доступе к локально подключенному RipEX2 (веб-интерфейс, пинг, …).

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Порты 443 и 8889 используются (по умолчанию, можно переопределить) внутренне для сервисного доступа. Проявляйте осторожность при создании правил, которые могут затронуть датаграммы в/из этих портов в настройках межсетевого экрана 3-го уровня. Административное соединение с удаленным RipEX2 может быть потеряно, когда другое устройство RipEX2 действует как маршрутизатор вдоль маршрута административных пакетов, и порт 443 (или 8889) отключен в настройках межсетевого экрана того устройства RipEX2, играющего роль маршрутизатора (устройства RipEX2 используют iptables «forward»).

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Настройки межсетевого экрана L3 не влияют на пакеты, получаемые и перенаправляемые с/на радиоканал. Проблема, описанная в Примечании 2, не возникает, если затронутый маршрутизатор RipEX2 является повторителем на радиоканале, то есть когда он использует только радиоканал для приема и передачи.

IPsec представляет собой набор сетевых протоколов для аутентификации и шифрования пакетов данных, передаваемых по сети. IPsec включает в себя протоколы, которые устанавливают взаимную аутентификацию между агентам в начале сеанса и обеспечивают защищенный обмен криптографическими ключами во время сеанса. IPsec использует криптографические службы безопасности для защиты данных, передаваемых по межсетевому протоколу IP. IPsec поддерживает взаимную аутентификацию узлами друг друга на сетевом уровне, аутентификацию источника данных, целостность данных, конфиденциальность данных (шифрование) и предотвращение повторной передачи пакетов. IPsec представляет собой сквозную схему безопасности, работающую на внутреннем уровне стека протоколов IP. IPsec признан профессионалами надежным, стандартизованным и проверенным решением.

Хотя существует два режима работы IPsec, RipEX2 предлагает только туннельный режим. В туннельном режиме весь IP-пакет шифруется и аутентифицируется. Затем он инкапсулируется в новый IP-пакет (ESP – Инкапсуляция зашифрованных данных) с новым заголовком.

Для шифрования пакетов используется криптографические схемы с симметричными ключами. Симметричные ключи должны безопасно доставляться узлу. Чтобы поддерживать безопасность соединения, должен происходить регулярный обмен симметричными ключами. Для безопасного обмена ключами используется протокол IKE (Обмен ключами по Интернету). В RipEX2 доступна как 1-я версия IKE, так и более новая 2-я версия.

Соединение по протоколу IKE с узлом устанавливается с использованием фреймов UDP на порте номер 500. Однако, если активен протокол NAT-T (NAT Traversal) или MOBIKE (MOBile IKE), вместо него используется UDP-порт с номером 4500.

| Примечание | |

|---|---|

NAT-T автоматически распознается реализацией IPsec в RipEX2. |

Туннель IPsec обеспечивается соединением Security Association (SA). Есть 2 типа SA:

IKE SA: IKE Security Association предоставляет обмен ключами SA с узлом.

CHILD SA: IPsec Security Association предоставляет шифрование пакетов.

Каждый туннель IPsec содержит 1 IKE SA и хотя бы 1 CHILD SA.

Безопасная аутентификация партнера по каналу (узла) обеспечивается с помощью общего ключа (метод PSK): Оба партнера по каналу используют один и тот же ключ (пароль).

Всякий раз, когда истекает срок CHILD SA, генерируются новые ключи и обмениваются с помощью IKE SA.

Всякий раз, когда истекает срок IKE SA в версии IKEv1, происходит новая аутентификация и новый обмен ключами, а также создается новое соединение IKE SA. При этом также заново создаются все CHILD SA, принадлежащие этому IKE SA.

Всякий раз, когда истекает срок IKE SA в версии IKEv1, реализуется один из двух сценариев:

Если требуется повторная аутентификация – поведение аналогично случаю IKEv1 (см. выше).

Если не требуется повторная аутентификация – только новые ключи IKE SA создаются и обмениваются.

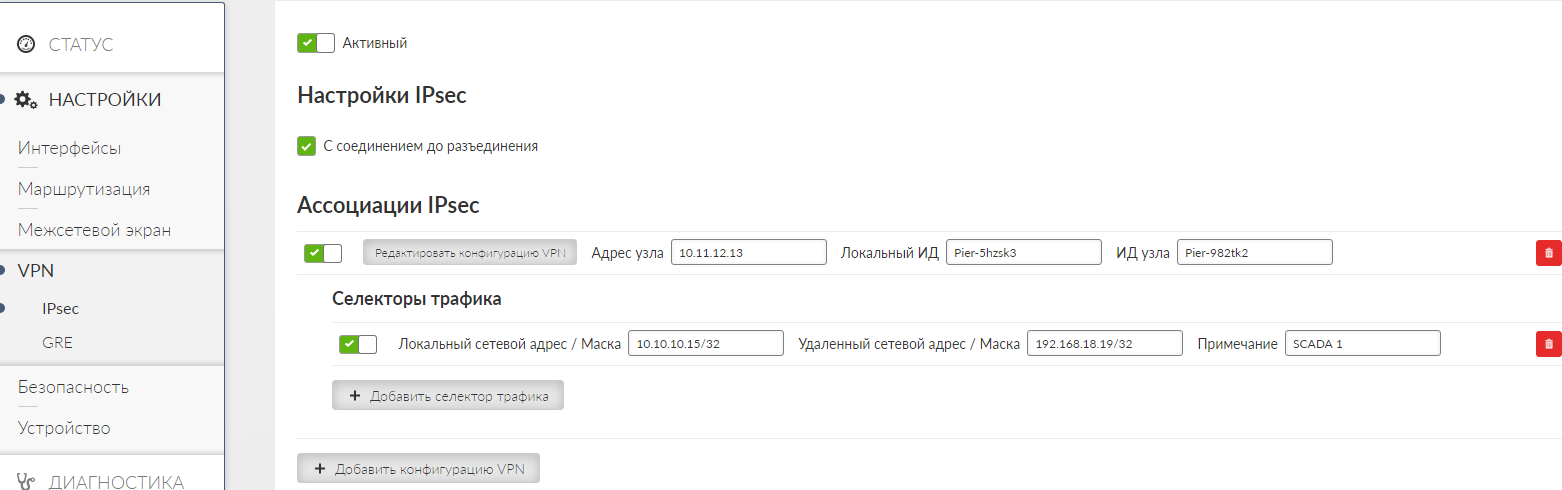

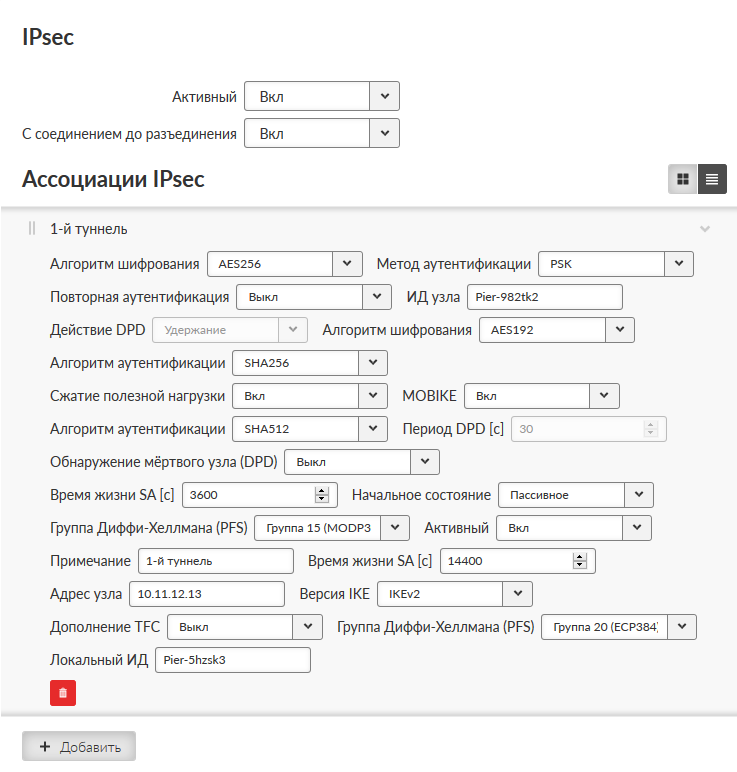

Конфигурация

Активный {Вкл, Выкл}

Включается/выключается схема IPsec.

С соединением до разъединения {Вкл, Выкл}, по умолчанию = Выкл

Этот параметр действителен для всех IKE SA, использующих IKEv2 с повторной аутентификацией. Временное разъединение IKE_SA по время повторной аутентификации подавляется этим параметром. Эта функция может не работать корректно с некоторыми реализациями IPsec (на стороне узла).

Адрес узла

По умолчанию = 0.0.0.0

IP-адрес узла IKE.

Локальный ИД

IP-адрес или FQDN (полное доменное имя) используется в качестве локальной идентификации. Этот параметр должен быть таким же, как и «ИД узла» узла IKE.

ИД узла

IP-адрес или FQDN (полное доменное имя) используется в качестве идентификации узла IKE. Этот параметр должен быть таким же, как и «Локальный ИД» узла IKE. «ИД узла» должен быть уникальным во всей таблице.

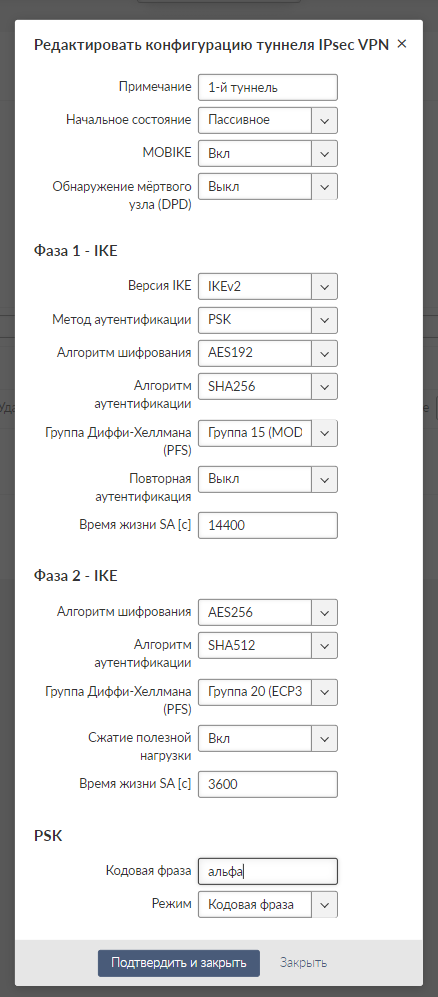

Добавить/Редактировать ассоциации IPsec

Каждая позиция в таблице представляет одно соединение IKE SA. Может быть не более 8 активных IKE SA (ограничено системными ресурсами).

Начальное состояние

Список {Пассивное, По запросу, Запуск}, по умолчанию = Пассивное

MOBIKE

Список {Вкл, Выкл}, по умолчанию: Вкл

Включает MOBIKE для IKEv2, поддерживая мобильность или миграцию туннелей. Учтите, что IKE перемещается с порта 500 на порт 4500, когда MOBIKE включено. Конфигурация узла должна совпадать.

Обнаружение мёртвого узла (DPD)

Список {Вкл, Выкл}, по умолчанию = Вкл

Обнаружение потерянного соединения с узлом. Тестовые пакеты IKE отправляются периодически. Когда пакеты не подтверждаются после нескольких попыток, соединение закрывается (инициализируются соответствующие действия). В случае, когда это обнаружение не включено, потеря соединения обнаруживается, когда инициируется регулярный процесс обмена ключами.

Фаза 1 — IKE

Параметры, связанные с IKE SA (IKE Security Association), предоставляет обмен ключами SA с узлом.

Версия IKE

Список {IKEv1, IKEv2}, по умолчанию = IKEv2

Выбор версии IKE. Протокол IKE партнерского узла должен быть той же версии.

Метод аутентификации

Список {PSK}

Метод аутентификации партнерского узла. Конфигурация партнерского узла должна совпадать.

Поддерживается только «основной режим» согласования. «Агрессивный режим» не поддерживается; он признан небезопасным при сочетании с PSK-аутентификацией.

Алгоритм шифрования

Список {3DES (устаревший), AES128, AES192, AES256}, по умолчанию = AES128

Алгоритм шифрования соединения IKE SA. Алгоритмы, помеченные «устаревшими», признаны небезопасными. Конфигурация партнерского узла должна совпадать.

Алгоритм аутентификации

Список {MD5 (устаревший), SHA1 (устаревший), SHA256, SHA384, SHA512}, по умолчанию = SHA256

Алгоритм проверки целостности данных IKE SA. Алгоритмы, помеченные «устаревшими», признаны небезопасными. Конфигурация партнерского узла должна совпадать.

Тот же алгоритм, что выбран для проверки целостности данных, используется и для PRF (псевдослучайная функция).

Группа Диффи-Хеллмана (PFS)

Список {Нет (устаревший), Группа 2 (MODP1024, устаревший), Группа 5 (MODP1536, устаревший),Группа 14 (MODP2048), Группа 15 (MODP3072), Группа 25 (ECP192), Группа 26 (ECP224), Группа 19 (ECP256), Группа 20 (ECP384), Группа 21 (ECP521), Группа 27 (ECP224BP), Группа 28 (ECP256BP), Группа 29 (ECP384BP), Группа 30 (ECP512BP)}, по умолчанию = Группа 15 (MODP3072)

PFS (совершенная прямая секретность) реализуется с использованием групп Диффи-Хеллмана.

PFS повышает безопасность обмена ключами IKE SA. Обмен ключами значительно влияет на нагрузку устройства RipEX2. Алгоритмы, помеченные «устаревшими», признаны небезопасными. Конфигурация партнерского узла должна совпадать.

Чем выше группа Диффи-Хеллмана, тем выше уровень безопасности, но и выше нагрузка на сеть и центральный процессор.

Повторная аутентификация

Список {Вкл, Выкл}, по умолчанию = Выкл

Этот параметр действителен, если используется IKEv2. Он определяет следующие действие после истечения срока действия IKE SA. Когда включен: согласовывается новое соединение IKE SA, включая аутентификацию узлов. Когда выключен: происходит только обмен новыми ключами.

Время жизни SA [с]

По умолчанию = 14400 с (4 часа). Диапазон [180 — 86400] с

Время действия SA. Сразу же после истечения срока действия ключей происходит обмен новыми ключами или повторная аутентификация. Фактическое время истечения срока действия выбирается в диапазоне 90-110%, чтобы предупредить коллизию, которая может возникать, когда обе стороны одновременно инициируют обмен ключами.

К сожалению, чем чаще происходит обмен ключами, тем больше нагрузка на сеть и центральный процессор.

Фаза 2 – IPsec

Определенные параметры совместно используются всеми подчиненными CHILD SA. IPsec Security Association обеспечивает шифрование пакетов (шифрование пользовательского трафика).

Алгоритм шифрования

Список {3DES (устаревший), AES128, AES192, AES256}, по умолчанию = AES128

Алгоритм шифрования соединения IKE CHILD SA. Алгоритмы, помеченные «устаревшими», признаны небезопасными. Конфигурация партнерского узла должна совпадать.

Алгоритм аутентификации

Список {MD5 (устаревший), SHA1 (устаревший), SHA256, SHA384, SHA512}, по умолчанию = SHA256

Алгоритм проверки целостности данных IKE CHILD SA. Алгоритмы, помеченные «устаревшими», признаны небезопасными. Конфигурация партнерского узла должна совпадать.

Тот же алгоритм, что выбран для проверки целостности данных, используется и для PRF (псевдослучайная функция).

Группа Диффи-Хеллмана (PFS)

Список {Нет (устаревший), Группа 2 (MODP1024, устаревший), Группа 5 (MODP1536, устаревший), Группа 14 (MODP2048), Группа 15 (MODP3072), Группа 25 (ECP192), Группа 26 (ECP224), Группа 19 (ECP256), Группа 20 (ECP384), Группа 21 (ECP521), Группа 27 (ECP224BP), Группа 28 (ECP256BP), Группа 29 (ECP384BP), Группа 30 (ECP512BP)}, по умолчанию = Группа 15 (MODP3072)

PFS (совершенная прямая секретность) реализуется с использованием групп Диффи-Хеллмана.

PFS повышает безопасность обмена ключами IKE CHILD SA. Обмен ключами значительно влияет на нагрузку устройства RipEX2. Алгоритмы, помеченные «устаревшими», признаны небезопасными. Конфигурация партнерского узла должна совпадать.

Чем выше группа Диффи-Хеллмана, тем выше уровень безопасности, но и выше нагрузка на сеть и центральный процессор.

Сжатие полезной нагрузки

Список {Вкл, Выкл}, по умолчанию = Выкл

Этот параметр включает сжатие полезной нагрузки. Сжатие происходит перед шифрованием. Конфигурация партнерского узла должна совпадать.

Время жизни SA [с]

По умолчанию = 3600 с (1 час). Диапазон [180 — 86400] с

Время действия CHILD SA. Сразу же после истечения срока действия ключей происходит обмен новыми ключами или повторная аутентификация. Фактическое время истечения срока действия выбирается в диапазоне 90-110%, чтобы предупредить коллизию, которая может возникать, когда обе стороны одновременно инициируют обмен ключами.

Время жизни SA для CHILD SA обычно намного короче времени жизни SA для IKE SA, так как обычно CHILD SA передает гораздо больше данных, чем IKE SA (только обмен ключами). Смена ключей служит защитой против взлома путем анализа большого объема данных, зашифрованных одним и тем же кодом.

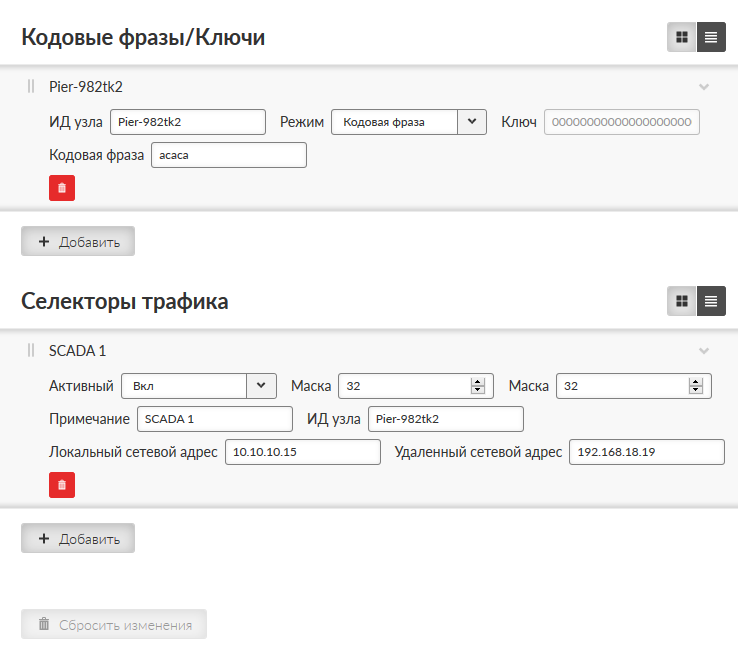

PSK

Аутентификация с помощью общего ключа (метод PSK) используется для аутентификации IKE SA. Партнерский узел идентифицируется по параметру «ИД узла». Ключ должен быть одним и тем же для локальной и партнерской стороны IPsec.

Кодовая фраза

Ключ PSK вводится как пароль. Пустой пароль не допустим. Вместо кодовой фразы можно установить ключ длиной 256 бит в меню РАСШИРЕННЫЙ / VPN / IPsec.

Селектор трафика

«Селектор трафика» определяет, какой трафик направляется в туннель IPsec. Правило, которое определяет этот выбор, соотносит входящие пакеты с диапазонами адресов «Локальный сетевой …» и «Удаленный сетевой …».

Базовые правила:

Каждая строка содержит параметры настройки одного CHILD SA и указывает на его связь с конкретным IKE SA

Может быть не более 16 активных CHILD SA (всего по всем активным IKE SA)

Каждая строка «Активный» должна иметь эквивалент на партнерском узле с обращенными полями «Локальный сетевой…» и «Удаленный сетевой…».

Поля «Локальный сетевой…» и «Удаленный сетевой…» должны содержать различные диапазоны адресов и не должны пересекаться с сервисным соединением USB (10.9.8.7/28) и внутренним соединением с FPGA (192.0.2.233/30)

Каждый «Активный» селектор трафика в таблице конфигурации должен быть уникальным.

Локальный сетевой адрес / Маска

IP-адрес и маска источника пакетов, захватываемых и пересылаемых в зашифрованный туннель.

Удаленный сетевой адрес / Маска

IP-адрес и маска назначения пакетов, захватываемых и пересылаемых в зашифрованный туннель.

Активное {Вкл, Выкл}, по умолчанию = Вкл

Можно включать/выключать соответствующие CHILD SA.

Расширенное меню

Некоторые дополнительные параметры доступны в меню: РАСШИРЕННЫЙ/VPN/ IPsec

Период DPD [с]

По умолчанию = 30 с. Диапазон [5 – 28800] с.

Период проверки обнаружения мертвого узла

Обнаружение мёртвого узла (DPD)

Список {Сброс, Удержание, Перезапуск}, по умолчанию = Удержание

При обнаружении потери соединения автоматически активируется одно из трех состояний соединения:

Сброс: Соединение закрывается и наступает ожидание

Удержание: Соединение закрывается. Соединение устанавливается при первой попытке передачи пакета через туннель

Перезапуск: Соединение устанавливается сразу же.

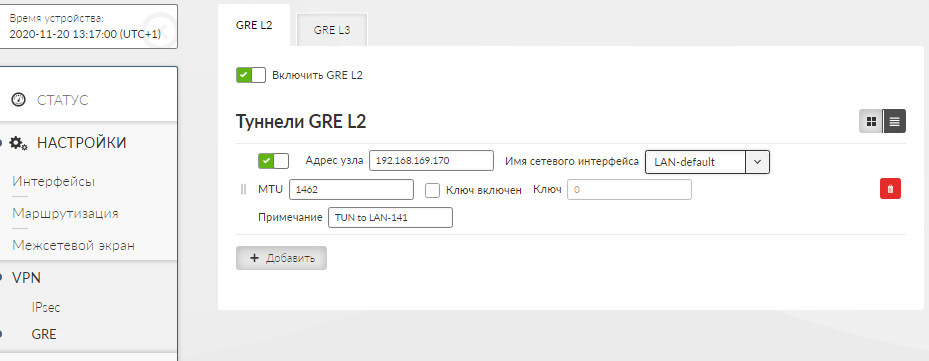

Туннель GRE L2 взаимосвязан с мостом (сетевой интерфейс) как один из портов моста, он захватывает Ethernet-фреймы моста и отправляет их на другой конец туннеля. Он дает возможность построить мост через сложную сеть и объединяет локальные неполные сети в одну сеть.

Включить GRE L2 — включает/выключает все туннели 2-го уровня

Отдельные туннели GRE L2:

Включить – включает туннель 2-го уровня

Примечание – информационное примечание

Адрес узла – IP-адрес оборудования на втором конце туннеля. Этот адрес – ожидаемый адрес источника входящих пакетов GRE от однорангового узла.

Имя сетевого интерфейса – должно быть задано как имя одного из существующих мостов в НАСТРОЙКИ/Интерфейсы/Ethernet/Имя сетевого интерфейса

Ключ включен – позволяет использовать идентификацию ключом туннеля от/к тому же узлу

Ключ – идентификационный номер туннеля

Число [0 – 4,294,967,295], по умолчанию: 0

MTU – MTU туннеля 2-го уровня

Количество байт [74 – 1500], по умолчанию: 1462

Заголовок туннеля 2-го уровня составляет 38 Б, так что должно быть GRE MTU = Path MTU — 38.

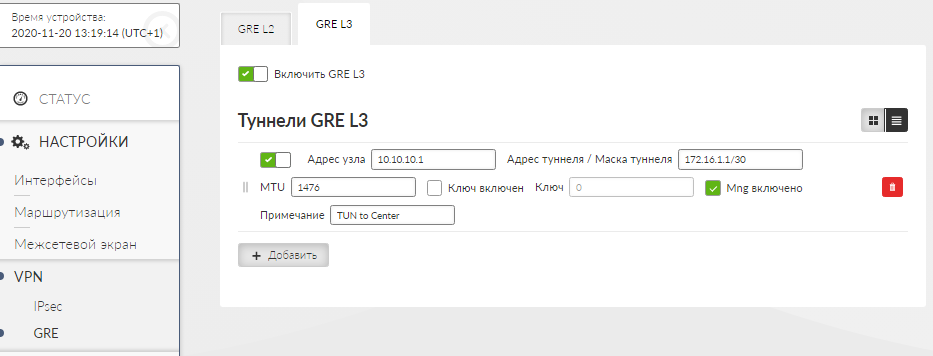

Туннель GRE 3-го уровня работает как дополнительный интерфейс устройства с собственным IP-адресом (и маской). Для отправки пакетов на этот интерфейс используются правила маршрутизации. Он соединяет мостом часть сети, так что пользовательскому трафику он кажется одним переходом.

Включить GRE L3 — включает/выключает все туннели 3-го уровня

Отдельные туннели GRE L3:

Включить – включает туннель 3-го уровня

Примечание – информационное примечание

Адрес узла – IP-адрес оборудования на втором конце туннеля. Этот адрес – ожидаемый адрес источника входящих пакетов GRE от однорангового узла.

Адрес туннеля/маска – IP-адрес и маска интерфейса туннеля GRE

Ключ включен – позволяет использовать идентификацию ключом туннеля от/к тому же узлу

Ключ – идентификационный номер туннеля

[0 – 4,294,967,295], по умолчанию: 0MTU – MTU туннеля 2-го уровня.

[70 – 1476], по умолчанию: 1476Заголовок туннеля 3-го уровня составляет 24 Б, так что должно быть GRE MTU = Path MTU — 24. Если MTU больше, чем разрешается на маршруте, пакет GRE отбрасывается, и на источник исходного пакета отправляется сообщение ICMP (технология Path MTU discovery).

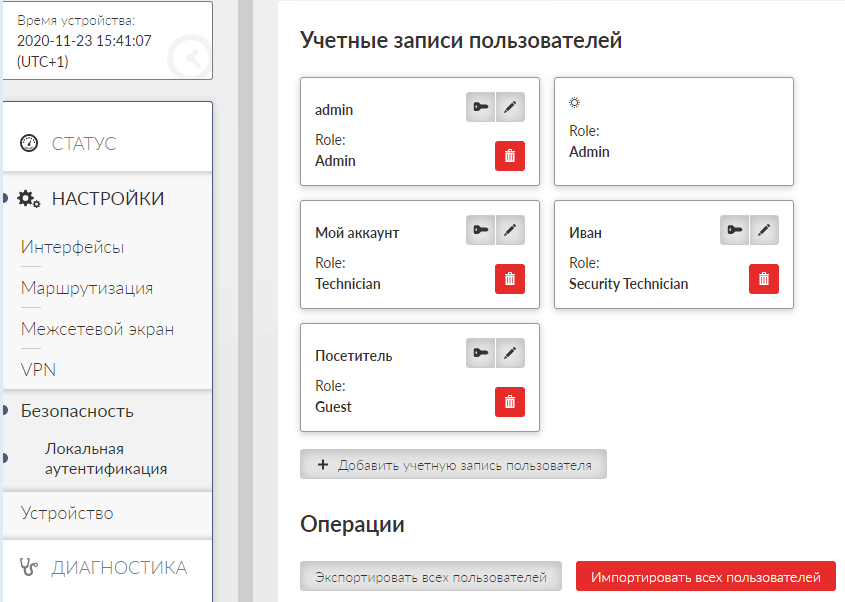

Для доступа к управлению устройством RipEX требуется аутентификация пользователя. Есть два типа аутентификации пользователей, различающиеся между собой размещением учетных записей пользователей:

Локальная аутентификация – учетные записи пользователей хранятся непосредственно в устройстве RipEX

Удаленная аутентификация – учетные записи пользователей хранятся на удаленном сервере аутентификации (используется RADIUS)

Есть четыре уровня привилегий доступа пользователей; они связаны с четырьмя различными ролями пользователей:

Гость (role_guest)

Доступ только для чтения параметров конфигурации (кроме защищенной части конфигурации). Доступны инструменты диагностики.

Техник (role_tech)

Все права роли «Гость», а также: доступ для записи незащищенной части конфигурации.

Безопасный техник (role_sectech)

Все права роли «Техник», а также: доступ для записи защищенной части конфигурации (кроме частей, связанных с аутентификацией).

Администратор (role_admin)

Нет ограничений на уровень доступа. Все права роли «Безопасный техник», а также: управление учетными записями пользователей; настройка удаленной аутентификации.

Ограничения:

В устройстве должна быть определена хотя бы одна учетная запись типа «Администратор».

Максимальное число одновременно активных сеансов составляет 64. Один пользователь может иметь несколько сеансов, открытых одновременно. Если этот лимит достигнут и должен быть открыт новый сеанс, самый старый активный сеанс деактивируется, и открывается новый сеанс.

Максимальное число локальных учетных записей пользователей (все роли вместе) равно 100.

![[Примечание]](/images/radost/images/icons/note.png)

Примечание При Удаленном доступе используется локальная идентификация и роль пользователя – нет никакого дополнительного входа в удаленное устройство (вход в локальное устройство служит входом во всю сеть).

Локальная аутентификация

Следующие параметры доступны только для пользователя с ролью «Администратор».

Можно изменять следующие параметры учетных записей пользователей: пароль, роль пользователя. Любая учетная запись (кроме последней с ролью «Администратор») может быть удалена.

Экспортировать всех пользователей – нажав эту кнопку, можно сделать резервную копию учетных записей пользователей, записав их в файл.

Импортировать всех пользователей – нажав эту кнопку, можно восстановить все учетные записи пользователей из файла резервного копирования. После этой команды автоматически закрывается активный сеанс.

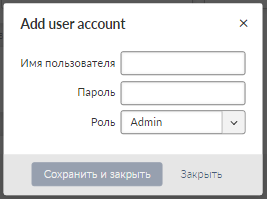

+ Добавить учетную запись пользователя – нажав эту кнопку, можно создать новую учетную запись пользователя в следующем диалоге:

Имя пользователя

Строка {от 1 до 128 символов}

Новое имя пользователя. Все имена пользователей в устройстве должны быть уникальными.

Пароль

Строка {от 5 до 128 символов}

Пароль хранится безопасным образом.

Список {role_admin; role_sectech; role_tech; role_guest}, по умолчанию = role_admin

![[Примечание]](/images/radost/images/icons/note.png)

Примечание Настоятельно рекомендуется создать новую учетную запись с ролью «Администратор» и удалить учетную запись «admin» по умолчанию.

Дополнительная возможность

Когда учетная запись пользователя не активна некоторое время, пользователь автоматически выводится из системы. Таймаут неактивности учетной записи установлен по умолчанию на 1 день. Его можно менять с шагом от 5 минут до 2 дней (меню РАСШИРЕННЫЙ/Общий/UserAccess – Таймаут неактивности веб).

| Примечание | |

|---|---|

Необходимо установить прошивку версии 1.4.5.0 или выше, чтобы обеспечить надлежащую работу локальной и удаленной аутентификации. |

Прошивка устройства определяет его функциональность. Есть несколько принципов управления прошивкой в работающей сети:

Поддерживайте одну и ту же версию прошивки во всей сети – это предпочтительно. RipEX могут работать совместно даже на разных версиях прошивки, но использование одной и той же версии прошивки на всех устройствах – лучший способ поддержки легкого и прямого способа технического обслуживания.

Традиционная практика говорит: «не трогай то, что и так работает», что применительно к прошивке означает: «не обновляйте прошивку, если у вас нет причины на это».

Проблемы с кибербезопасностью могут вынудить обязательное обновление прошивки, например, когда исправлены некоторые серьезные уязвимости безопасности.

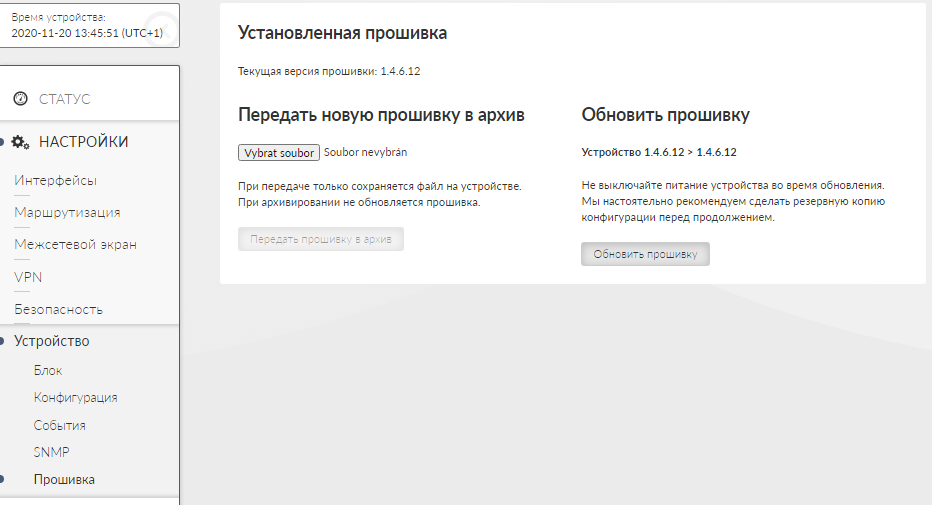

Процедура обновления прошивки включает в себя два шага:

a) Загрузка новой прошивки во внутренний архив устройства

b) Обновление прошивки устройства

Обе операции могут занимать несколько десятков секунд.

| Примечание | |

|---|---|

Перед обновлением прошивки настоятельно рекомендуется сделать резервную копию конфигурации. |

Чтобы обновить прошивку:

Не обязательно (но рекомендуется): Сделайте резервную копию текущей конфигурации устройства (меню Настройки – Устройство – Конфигурация – Резервирование и загрузка)

Загрузите нужную прошивку с сайта Racom: Продукция – RipEX – Скачать – Firmware RipEX2 – ripex2-fw-x.x.x.0.fwp

Нажмите кнопку Выбрать файл (название этой кнопки может зависеть от используемого вами браузера), чтобы выбрать файл прошивки

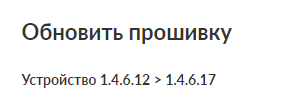

Нажмите кнопку Передать прошивку в архив, чтобы перенести прошивку в устройство. Передача может занять некоторое время в зависимости от скорости соединения между административным ПК и устройством RipEX. В случае медленного соединения и передачи файлов дольше 120 с веб-браузер отключит соединение, и действие не завершится успешно. В ходе этого действия еще не происходит обновления прошивки работающего устройства. Это действие никак не влияет на другие коммуникации через это устройство. Об успешном сохранении новой прошивки в архив объявляется в Уведомлениях, и доступная версия прошивки отображается под заголовком «Обновить прошивку» (справа от знака «>»)

Нажмите кнопку Обновить прошивку, чтобы обновить (то есть переустановить) прошивку устройства. Процесс обновления занимает около минуты. На это время прерывается связь через это устройство. Все процессы перезапускаются в определенный момент (например, необходимо переустановить туннели VPN).

Можно не только повышать версию прошивки, но и понижать ее, хотя эта операция не рекомендуется. Не забывайте о возможных проблемах безопасности в связи с понижением версии прошивки, так как в старую прошивку может входить устаревший код безопасности. Конфигурация устройства может быть не полностью совместима. В таком случае какие-то параметры устройства могут быть возвращены к значениям по умолчанию.

![[Предупреждение]](/images/radost/images/icons/warning.png)

Предупреждение Не выключайте питание устройства во время прошивки. Это может вывести устройство из строя.